systemd

시스템 전반에 대한 처리를 위해서 시작되는 프로세스. 서비스를 구현할 때 이 systemd로 변경해서 사용하기 시작했습니다.

[ 제공 기능 ]

- 시스템 부팅 프로세스

- Service Management

- cgroup 을 이용한 프로세스 자원관리

- 서비스 프로세스 관리

흔히들 Daemon 프로그램들을 위한 로깅, 자원할당, 부팅관리등 Systemd 로 모두 할 수 있습니다.

[주요 명령어] - systemd를 위한 주요 명령어들...

systemctl(*)

systemd-analyze

systemd-cgls

systemd-cgtop

systemd-loginctl

- ** TCP port number

- Telnet 서비스

- Application 계층에서 원격 시스템에 접속하여 관리하는 서비스

- 서버와 클라이언트 사이에 문자 혹은 줄 단위의 정보 송수신함

- NVT(Network Virtual Terminal) 지원함.

- TCP 23을 사용하고 있음.

- 데이터 전송시 암호화 지원 안함.(미지원)

- Telnet 설치

- 설치 확인

yum list installed telnetrpm -qa | grep telnet

- 설치

dnf[yum] install telnet-server -y

- 설치 확인

- 모든 서비스들을 보고 싶은 경우 :

systemctl list-unit-files | grep telnet - 서비스 활성화, 비활성화, 시작, 정지, 재시작

- systemctl enable telnet.socket => telnet 서비스 등록

- url 이 만들어짐

- systemctl disable telnet.socket => telnet 서비스 비활성화

- systemctl stop telnet.socket => telnet 서비스 중지(정지)

- systemctl start telnet.socket => telnet 서비스 시작

- systemctl restart telnet.socket => telnet 서비스 재시작

- systemctl enable telnet.socket => telnet 서비스 등록

- 서비스가 활성화, 실행중인 확인

- systemctl status telnet.socket

- systemctl is-enabled telnet.socket ⇒ 상태 정보 확인

- systemctl is-active telnet.socket

- 지금은 socket 연결이 방화벽 때문에 안된다.

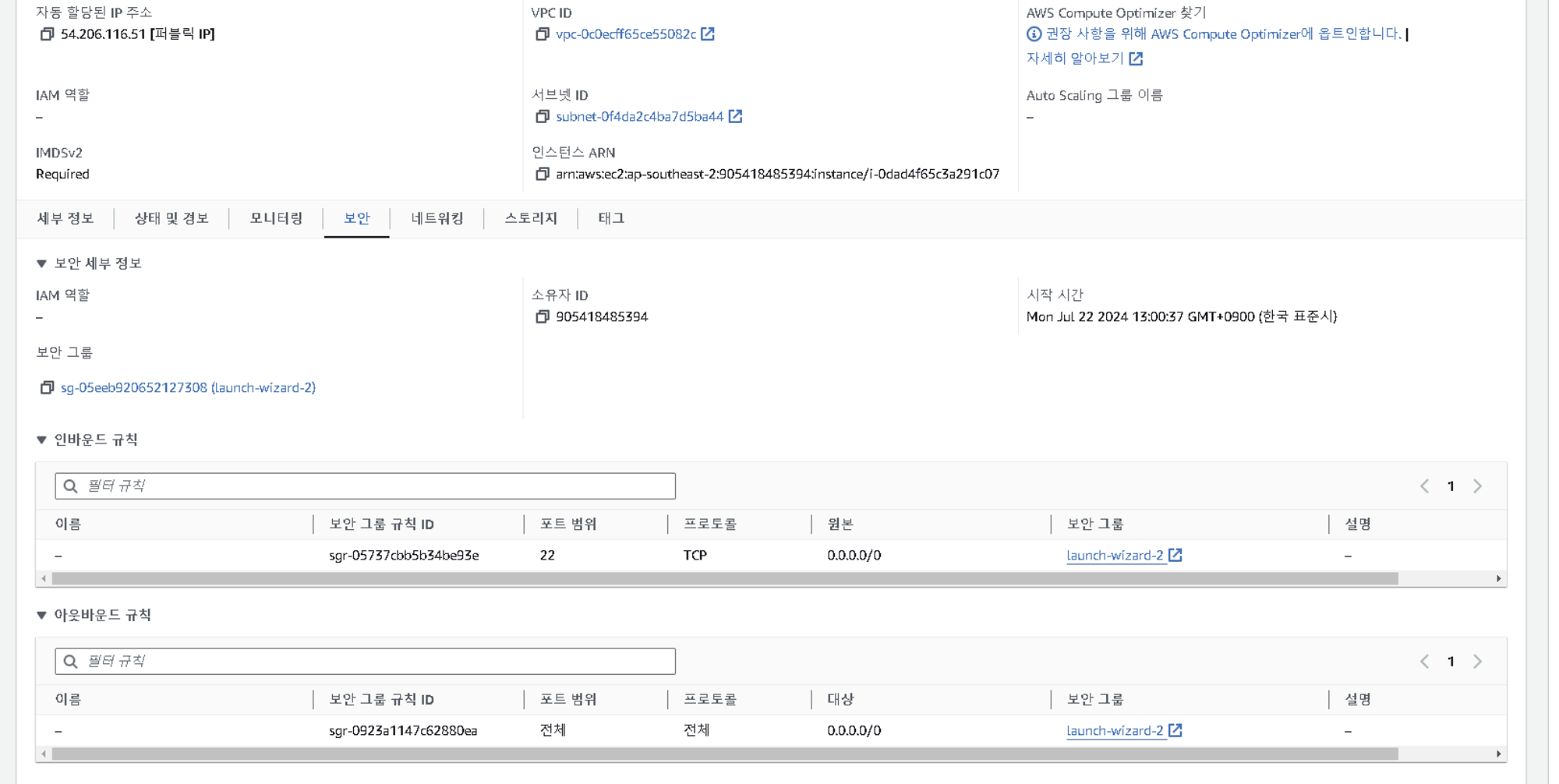

- aws 인스턴스 보안 탭에 가보기

보안 그룹 클릭!!

이런 화면이 뜬다

인바운드 규칙 : 들어오는 것들 규칙

아웃바운드 규칙 : 나가는 것들 규칙

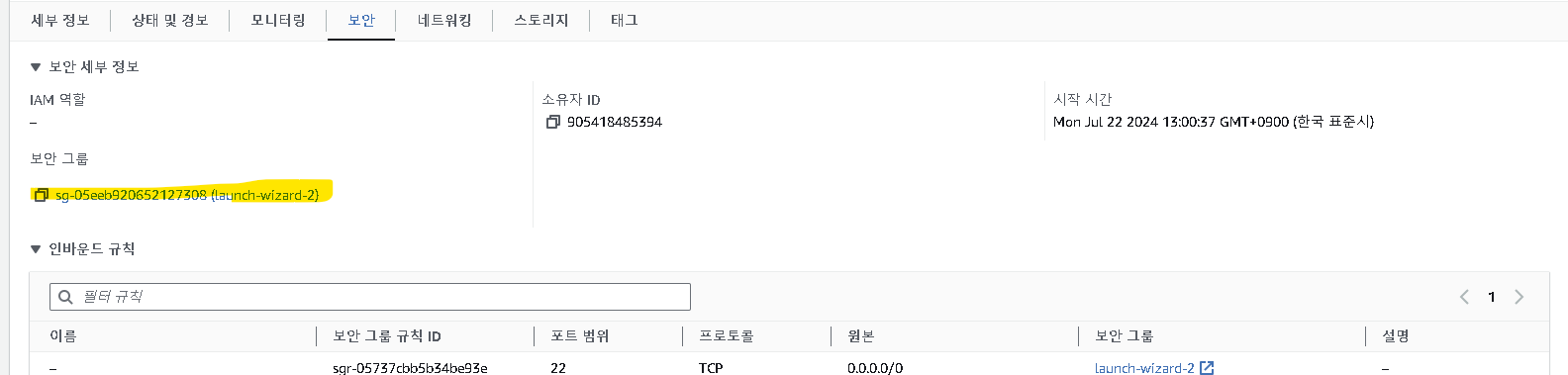

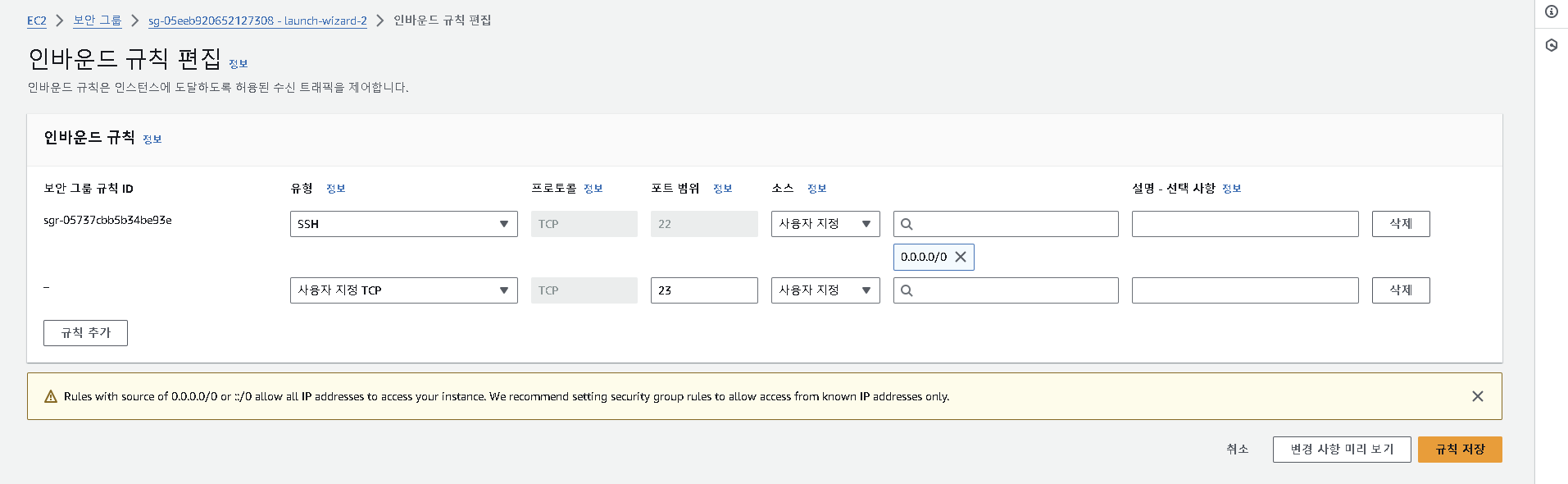

여기서 인바운드 규칙 편집!!!

일단 우리는 telnet을 깔고 접근하도록 하였기 때문에 이와 같이 규칙을 추가한다.

telnet은 23번의 포트번호를 넣어준다.

설명- 선택사항에서 ip 주소에 대한 내용

- 0.0.0.0/0 : 모든 IP 허용,

- my ip/32 : 딱 내 아이피 하나만!!!규칙 저장하면 접근 가능하다..

서비스 입력 cmd에서 telenet ip주소

이후 이미 설정했던 username으로 로그인한다.

연결 끊기!!

yum remove telnet.socket

yum list installed telnet.socket그리고 인바운드 규칙 편집에서 규칙을 지워주면 안전

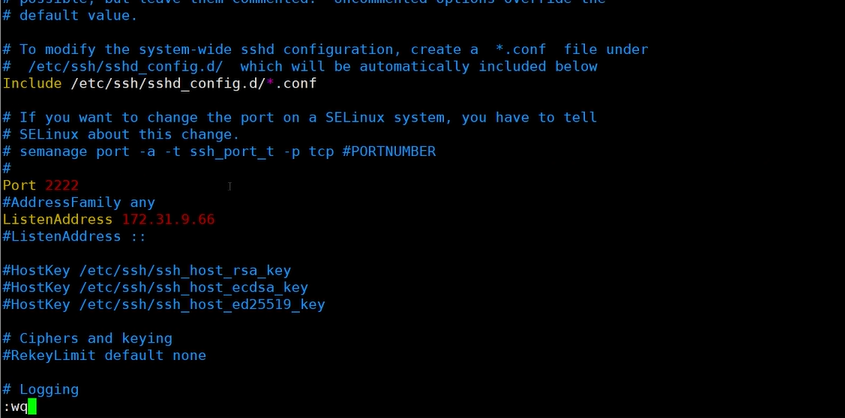

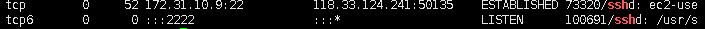

이번엔 ssh로 들어가본다 ssh의 보안을 보려고 하면 ls -l /etc/ssh/ 이 명령어를 치면 됨vim /etc/ssh/sshd\_config 으로 편집기 들어가서 포트번호 바꿔줌 (난 2222로 바꿈)

이제 다시 인바운드 규칙 편집한다.

이렇게 보안 그룹 설정해주고 restart를 해주면 실행된다.

restart 하는 법 : systemctl restart sshd

보는 법 : netstat -antup | grep ssh

cmd에서 ssh ip주소:2222 를 입력하면 된다.

===============================================

SSH 서비스

- Application 계층에서 원격 시스템에 접속하여 관리하는 서비스

- Telnet과 다르게 데이터를 암호화해서 전송함.

- 포트 번호는 22번을 사용

- 인증서와 암호를 통해서 인증처리를 진행.

설치 확인 및 설치

dnf[yum] list installed sshd

or

rpm -qa | grep sshd

설치

dnf[yum] install sshd

서비스 등록 시작

systemctl enable sshd[.service]

systemctl start[restart] sshd

방화벽 설정

/etc/ssh/sshd_config : sshd 데몬 설정 파일

SSH 인증서를 이용한 로그온(Linux)

: 공개키 기반 인증(RSA 암호화방식-비대칭형 암호화)

-공개키, 개인키(Private)를 이용하여 암호화 통신

대칭형 암호화 : 암호화 통신하는 두 장비간 동일한 암호화 키를 가지고 통신하는 방식

주로 일반적인 데이터 통신에서 사용됨.

특징)

1) 암호화시 데이터의 사이즈 변화가 없다.

2) 가장 오래된 형태의 암호화 방식

3) 통신 데이터에 최적화 되어 있다.

중요 포인트(이슈) >>> 어떻게 암호화 키를 전달할 것인가?

비대칭형 암호화 : 암호화 통신시 공개키와 복호화키를 사용하여 전달하는 방식

공개키는 암호화 통신시 상대방에게 전달하는 키

개인키 또는 비밀키로 통신시 전달하지 않는 키**

특징)

1) 암호화 통신시에 키값을 데이터에 같이 전달. (데이터의 사이즈 변화가 존재함)

2) 데이터 통신용으로 사용하지 않고 , 인증에 많이 사용됨.

3) 대칭형 암호화 통신을 위한 키 교환에 사용됨

중요 포인트(이슈) >>> 암호화 통신을 위해서 전달받은 공개키가 정말 상대방이 맞아? (PKI가 도입)

- SSH로 접근시 ip,pw를 입력하여 인증하는 방식이 아닌, 인증서를 기반으로 암호화 통신. 공개키 기반 인증은 id, pw(입력X)하지 않고 접근.....

이거 다운로드 하면 됩니다.

https://winscp.net/download/WinSCP-6.3.4-Setup.exe/download

Downloading WinSCP-6.3.4-Setup.exe :: WinSCP

Problems with the download? Direct download

winscp.net

이렇게 설정하고 고급으로 들어간다

저기 ...을 클릭해서 인증키를 넣어주면 된다.

'배포 배우기' 카테고리의 다른 글

| 리눅스 다운 (0) | 2024.07.25 |

|---|---|

| 리눅스 소켓 연결하기 2 (2) | 2024.07.24 |

| 리눅스 명령어 공부 3 (4) | 2024.07.23 |

| 리눅스 명령어2 (5) | 2024.07.23 |

| 리눅스 명령어 공부 1 (0) | 2024.07.23 |